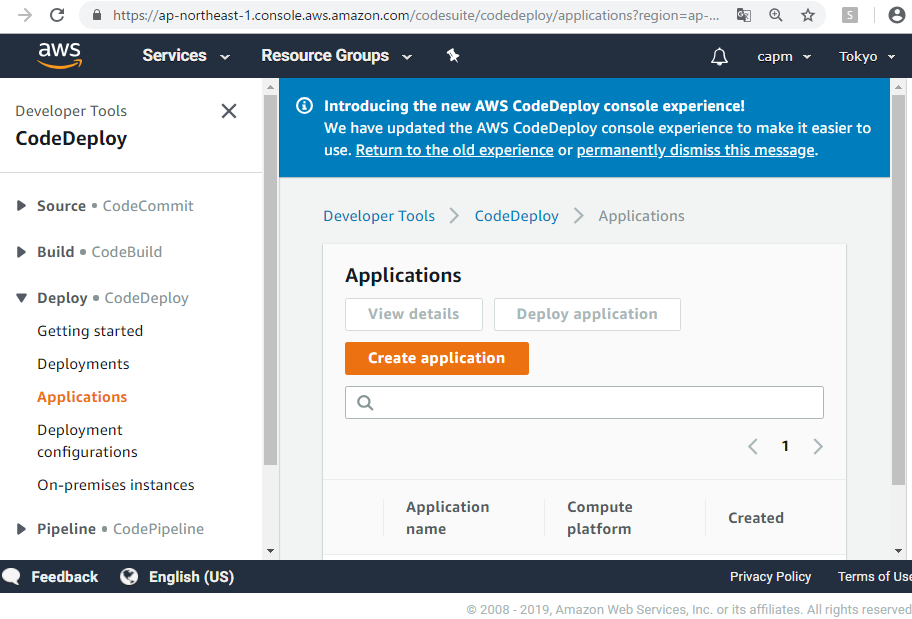

Code Deploy Merit

– Automatic deployment

– Minimize Downtime

– Unified management

– Easy to introduce

umm, somehow I do not understand well.

What is code deploy

It is a service that allows you to simultaneously deploy programs to multiple instances tagged by CodeDeploy for programs created by users.

Features

– For multiple deployment objects, deployment speed can be adjusted one at a time, all at once, only half, etc.

– The deployment destination EC2 is automatically determined by an arbitrary tag

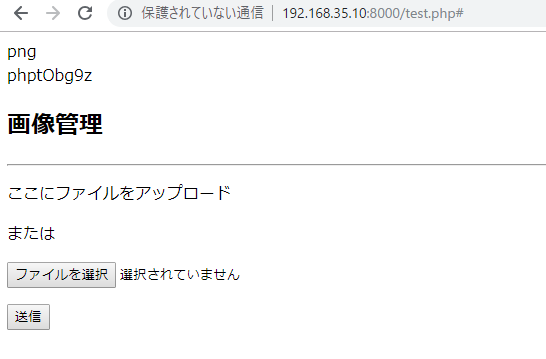

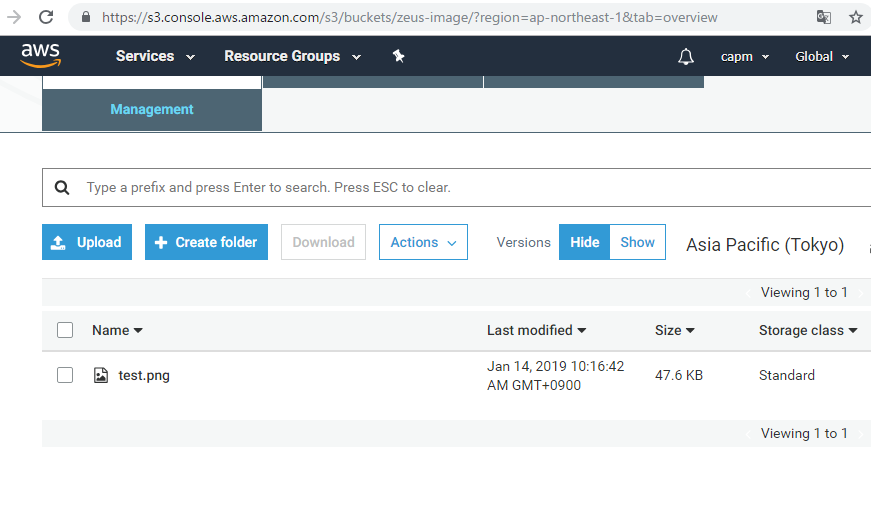

– Simply run aws-cli with the local deployment directory specified, zip it and push it to S3

– Just after post-deployment(permission change, Apache’s graceful etc) write in yml and put it in the directory to be deployed.