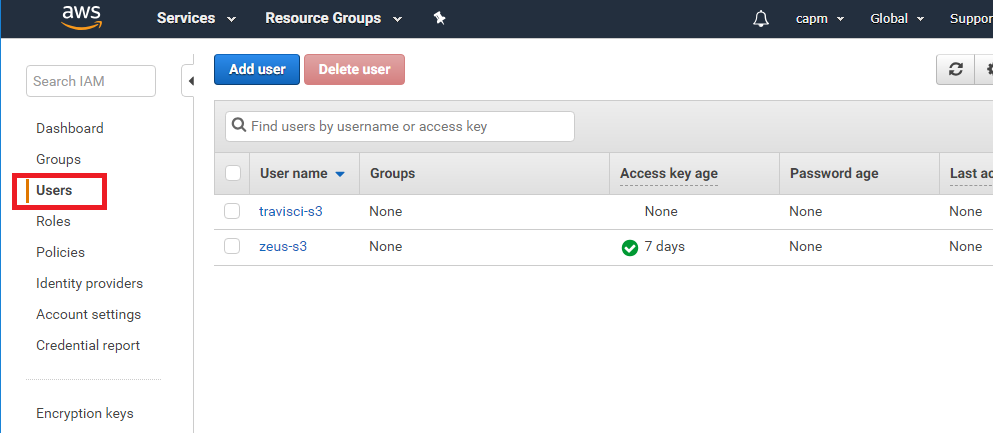

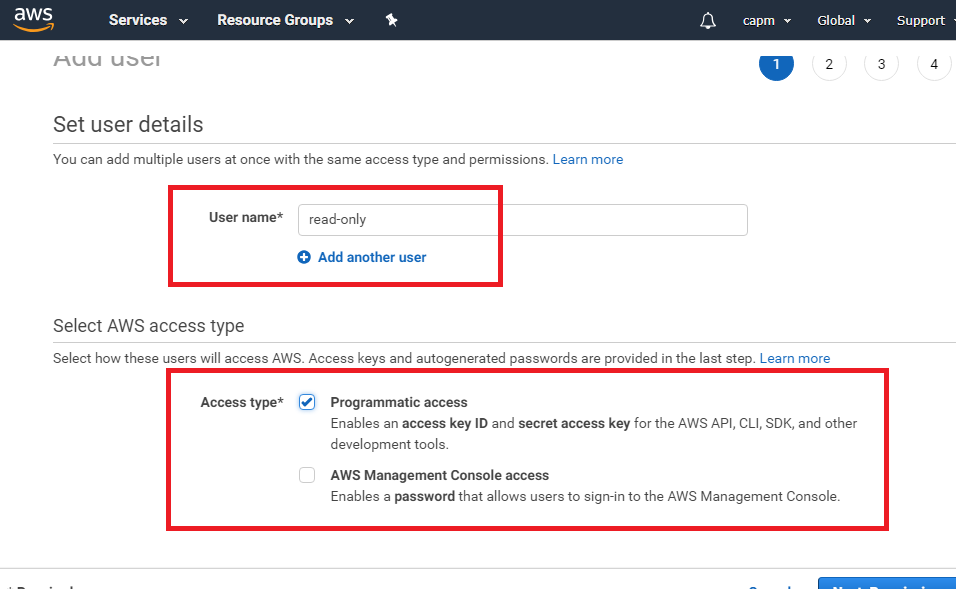

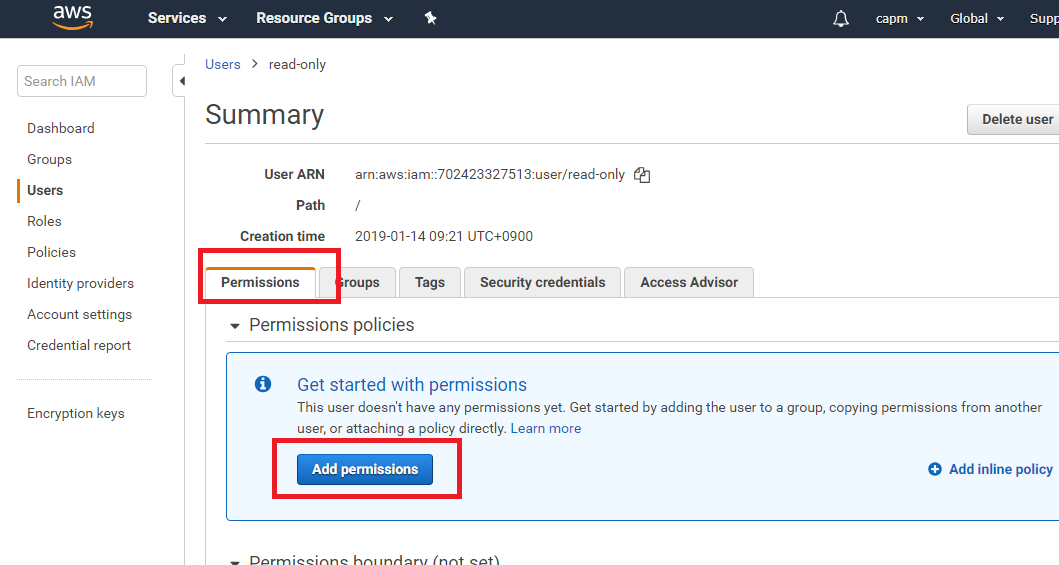

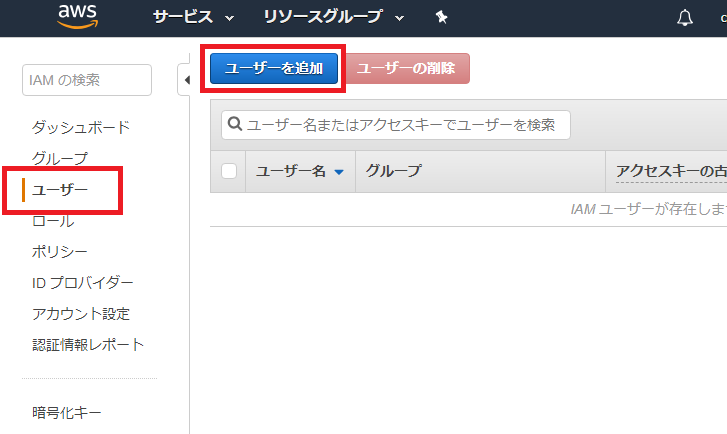

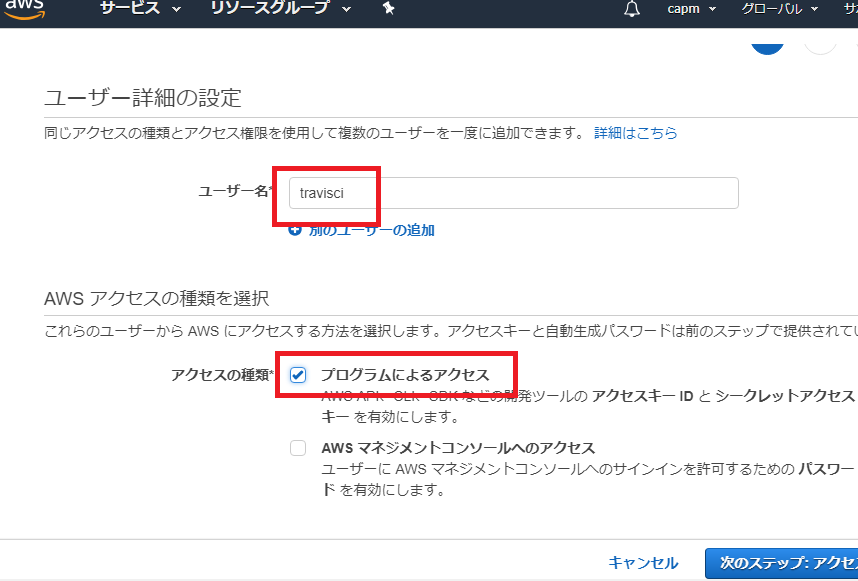

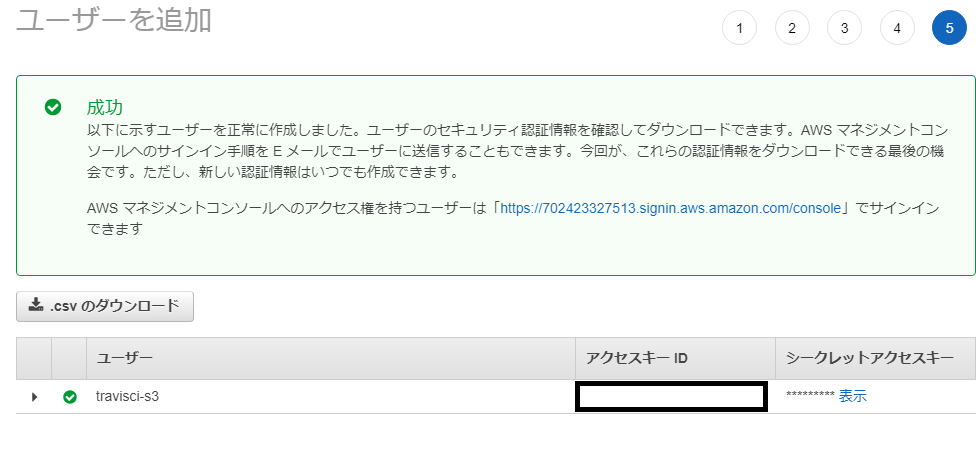

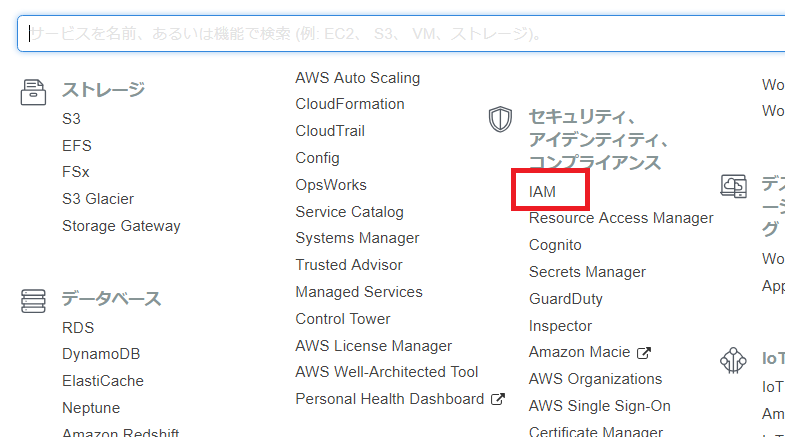

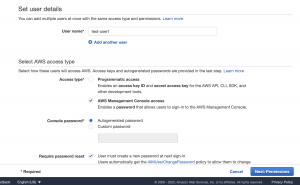

まずユーザ作成

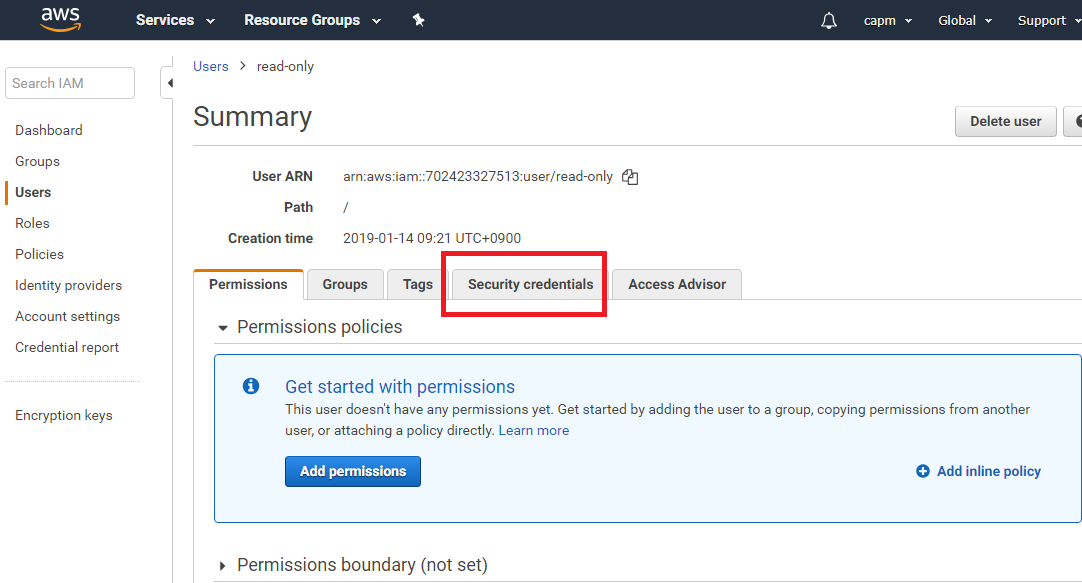

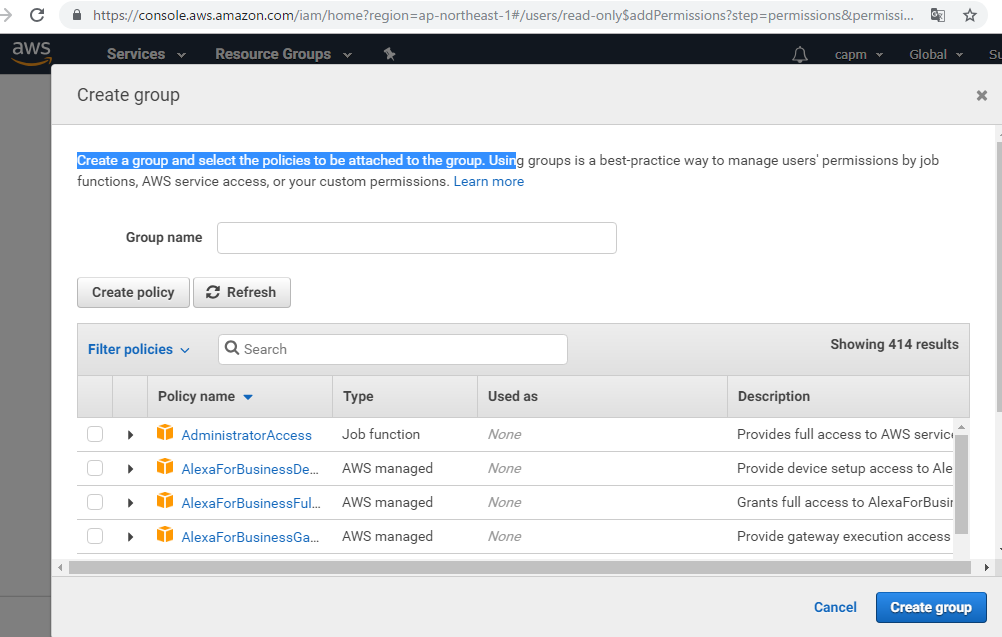

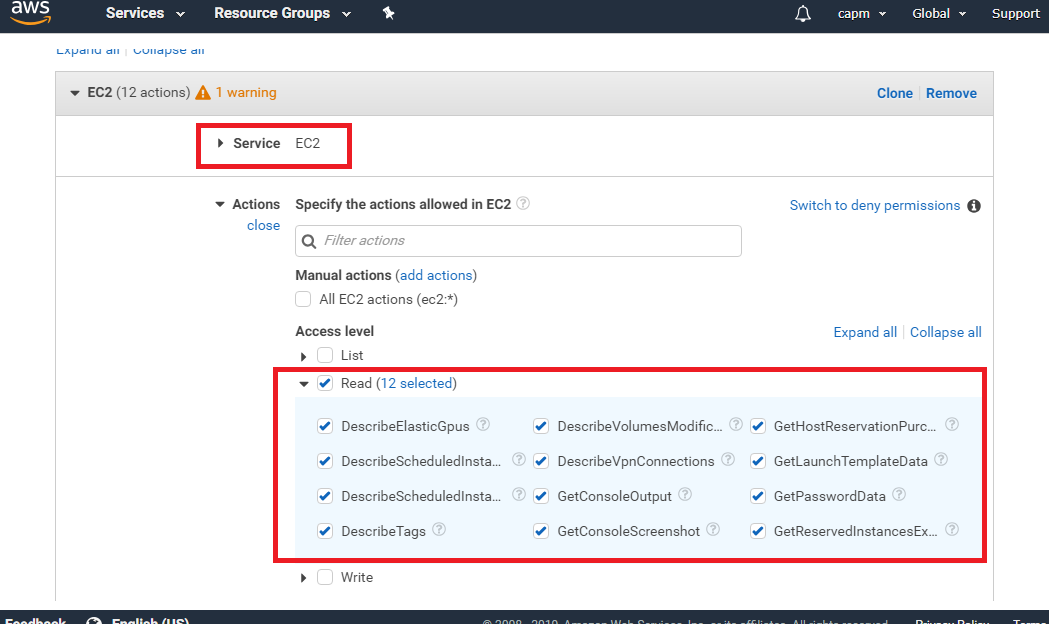

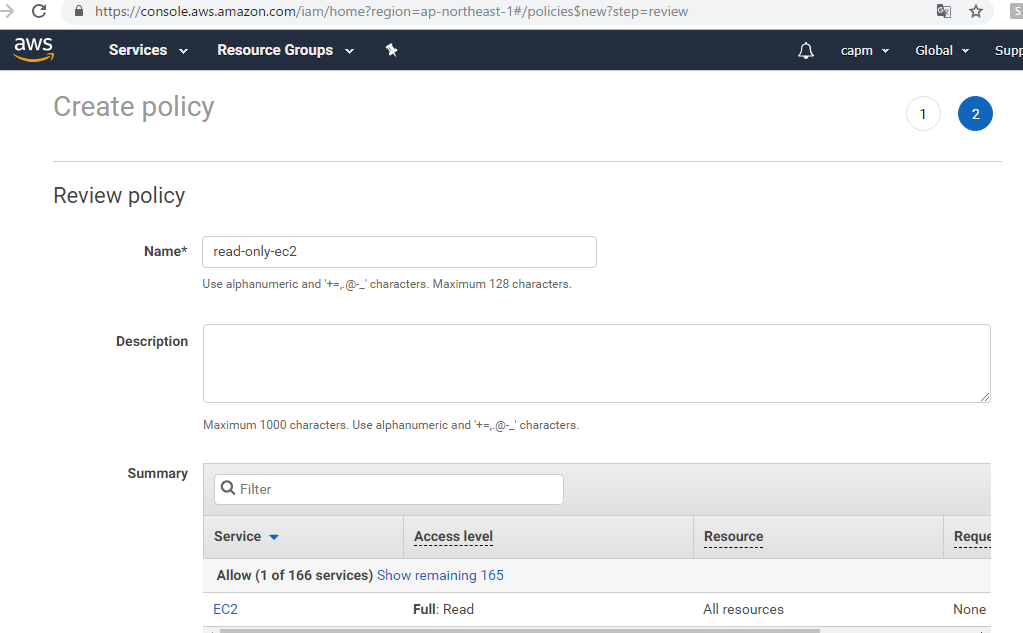

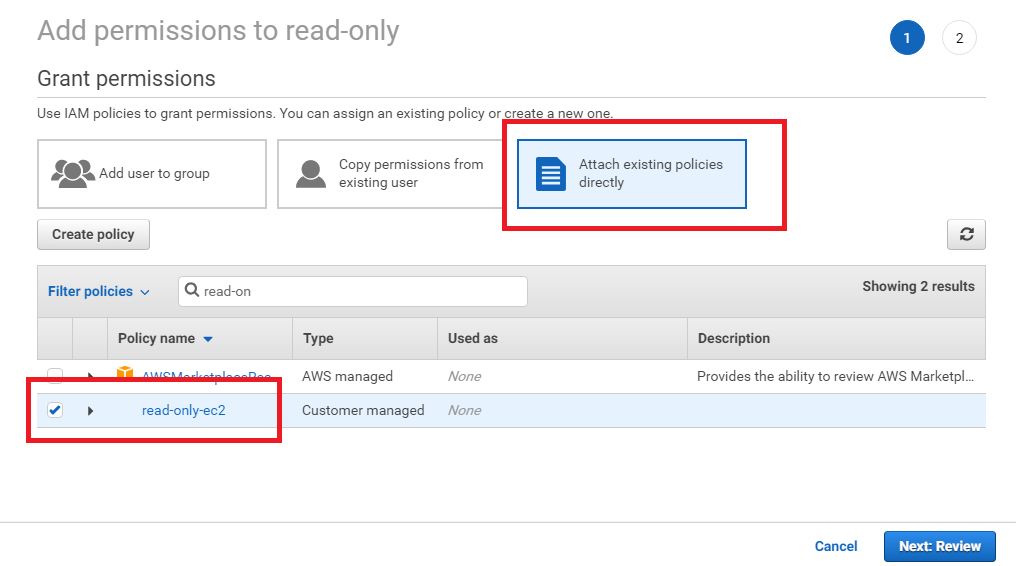

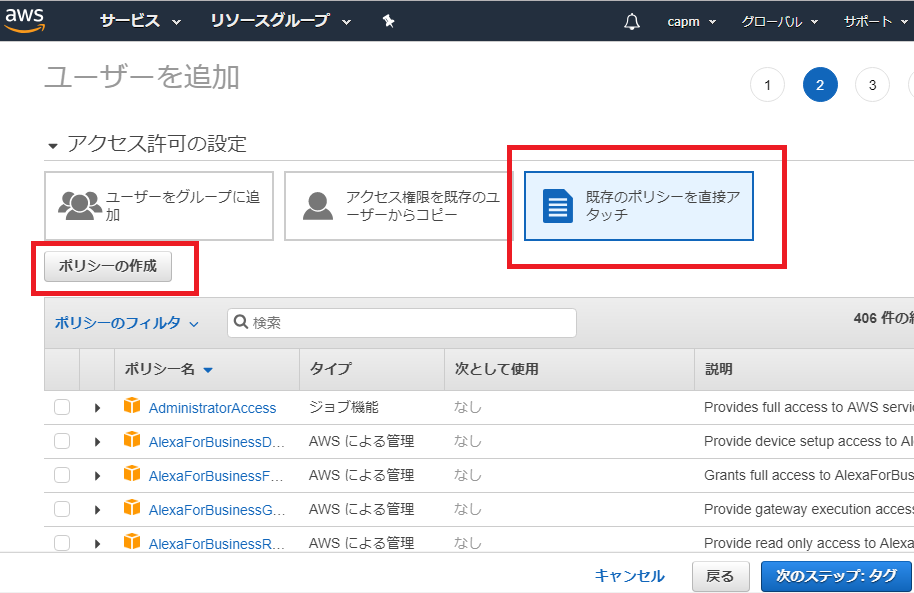

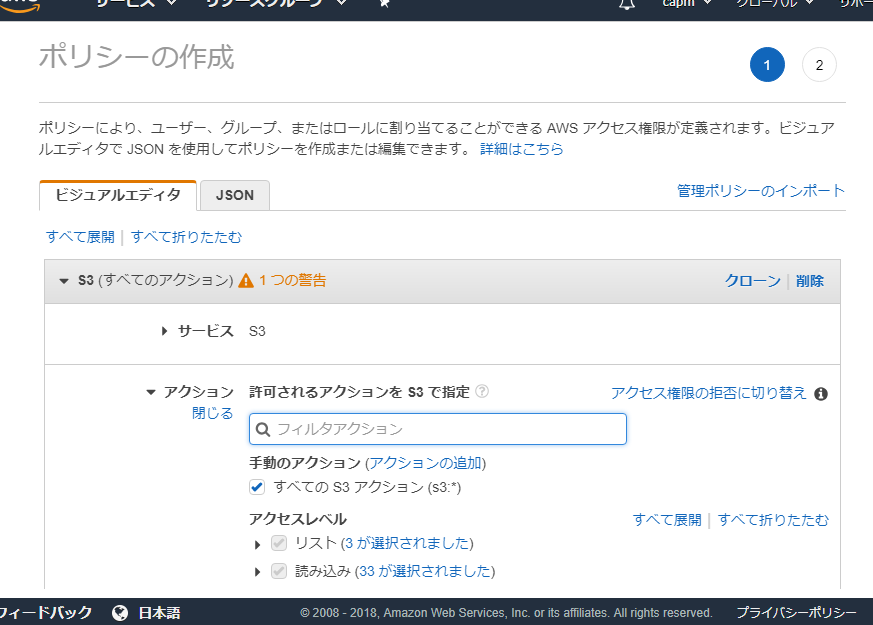

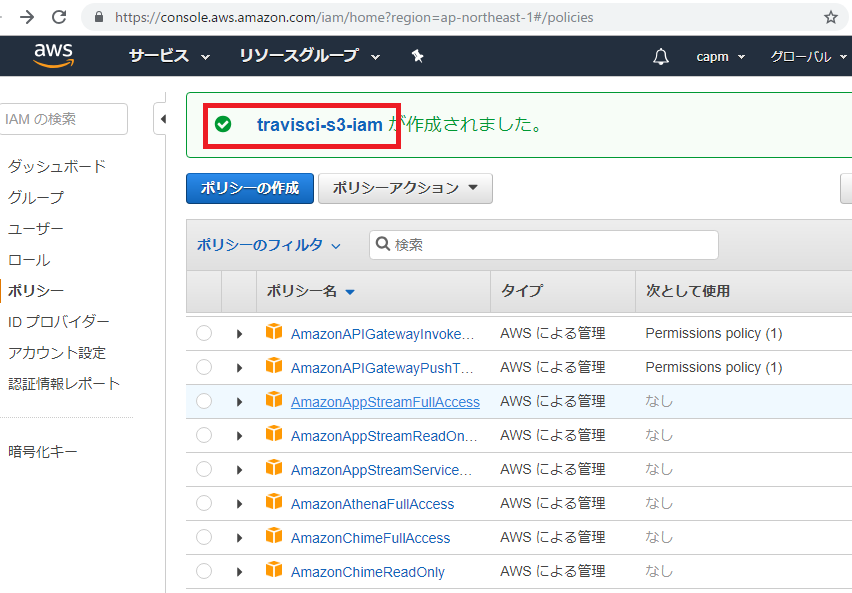

続いて、set permissionsでcreate policy

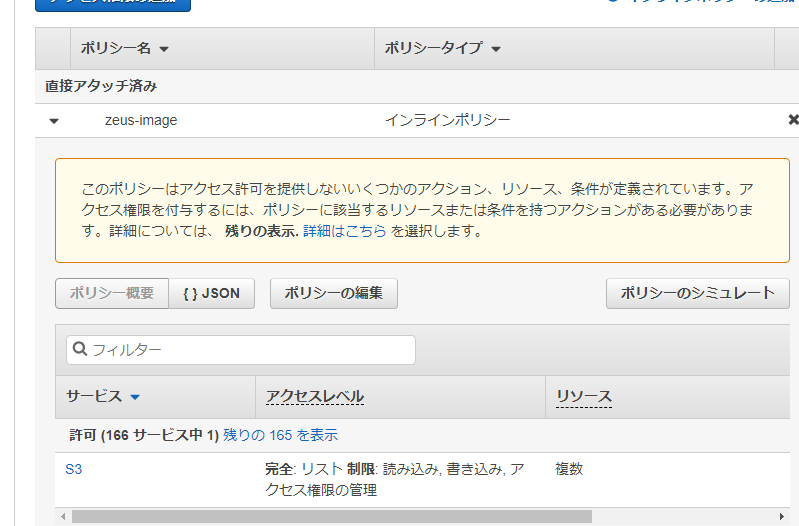

sidはユニークであればなんでも良い。

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:Describe*",

],

"Sid": "Stmt1373379895000",

"Resource": "*"

"Effect": "Allow"

},

{

"Action": [

"ec2:StartInstances",

"ec2:RebootInstances",

"ec2:StopInstances",

],

"Sid": "Stmt1373378552000",

"Resource": [

"arn:aws:ec2:ap-northeast-1:${account_id}:instance/${instance_id}"

],

"Effect": "Allow"

}

]

}

ec2:Describe*は、リソースレベルで管理できない。

よって、リージョンを変えるか、AWSアカウントを変えるしかない。

どういう風に制御しているのか理解できれば、間接的にセキュリティ方針を俯瞰して観れるようになりますね。