### VPN概要

– 内部ネットワークあどれすは通常インターネットからDNSの名前解決ができない

– 接続先がプライベートアドレスを使っている場合もインターネットを介して接続できない

– 誰でも内部ネットワークに通信できるとセキュリティ上問題

— VPNだと認証後に接続先ネットワークと直接接続されているように使うことができる

— VPNはファイヤーウォールと一緒、個別に構築する場合はDMZに配置する

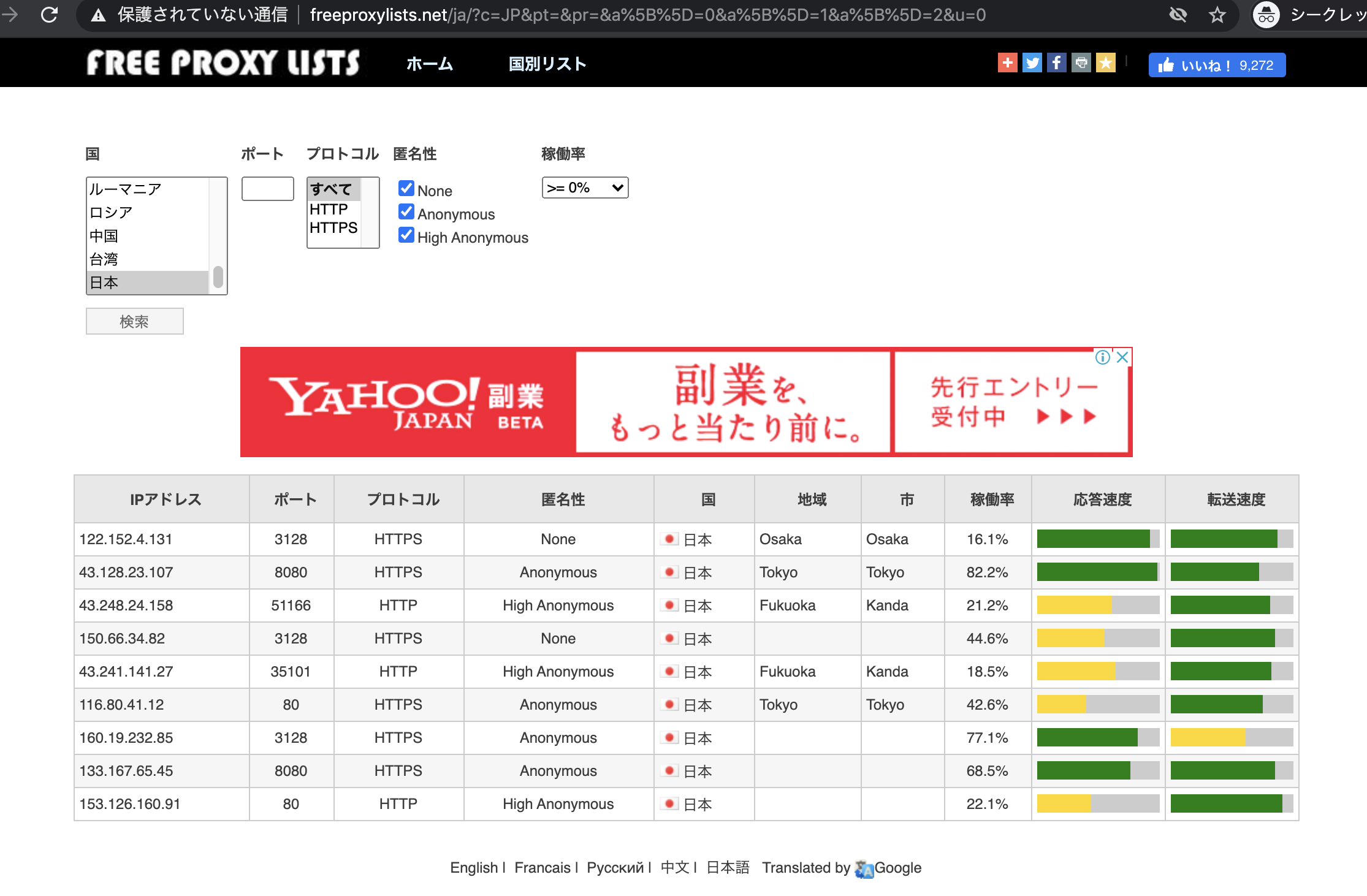

– 専用線は第三者がアクセスできないので通信の盗聴を予防できる

– VPNであれば既存の公衆回線を利用できる

– 離れた場所にあるネットワークに対し、同じLANにいるようなアクセスが実現できる

### トンネリング

元々のパケットにインターネットで使われるIPアドレスを追加することでインターネットでルーティングできるようになる。受信側では、追加されたIPアドレスを外して送信先のIPアドレスと通信

パケットにアドレス等を追加することをカプセル化と言う

データの暗号化には共通鍵暗号方式がよく使われる(DES, 3DES, RC4, AES, RSAなど)

### VPN接続の認証や共通鍵作成

ID, Passwordハッシュが使われる。MD5, SHA1, SHA2等が使われる

データ等をハッシュを利用してMAC値を生成(HMACと言う)

閉域網はインターネットとは分離隔離された形で閉域網を構築している

なるほどー、閉域網かあ