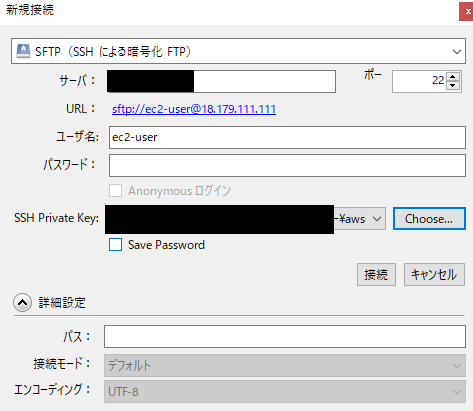

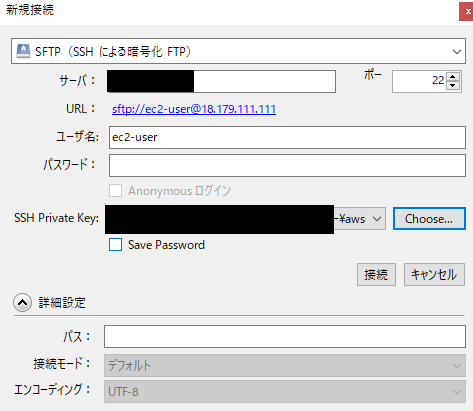

sftp(sshによる暗号化FTP)接続を指定すると、SSH Private Keyでpemファイルを設定できるようになる。

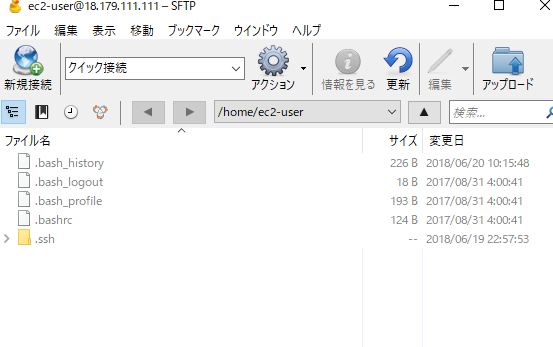

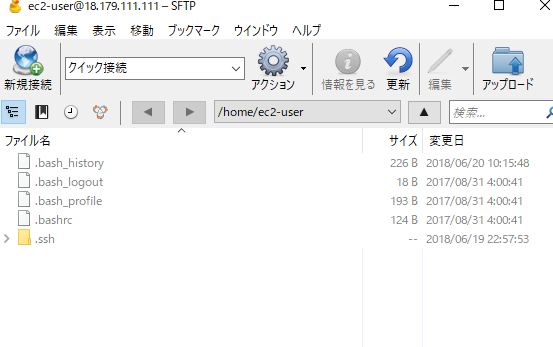

きたー 大分進んだー 色々やりてー

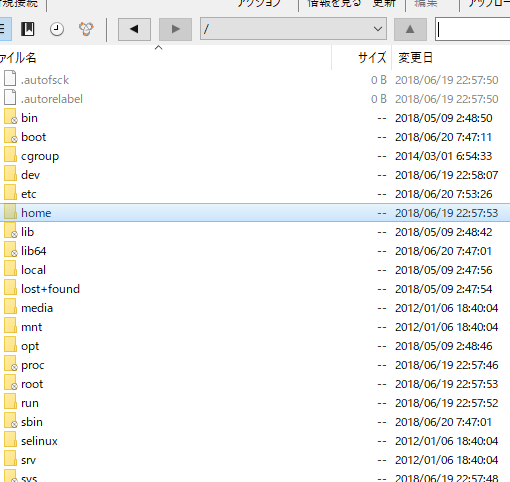

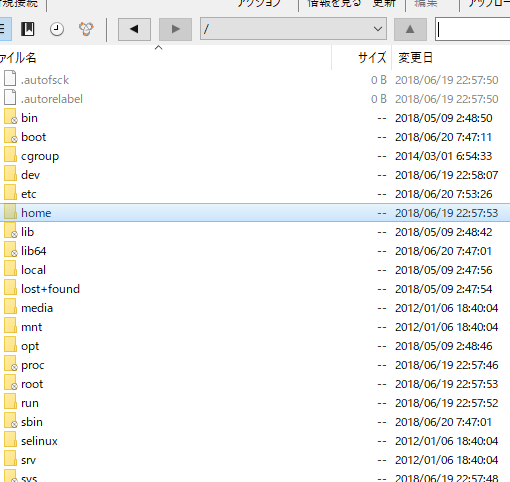

ルートをみると、普通にlinuxじゃん。OKOK!テンション上がってきました!

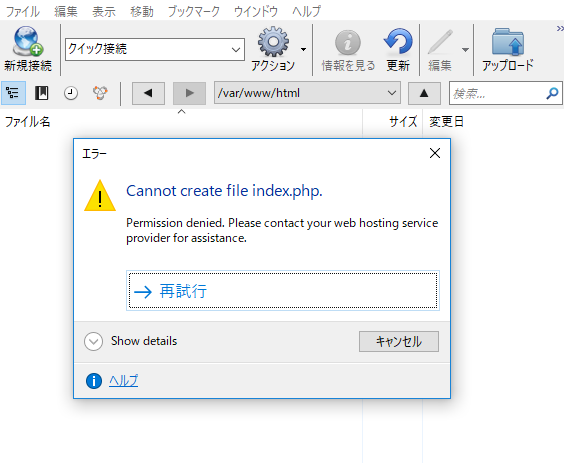

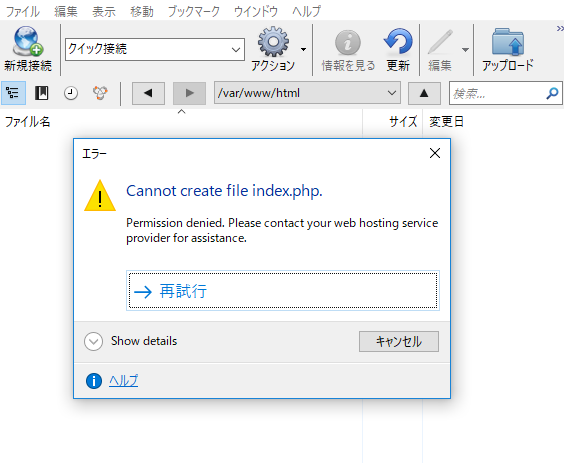

/var/www/htmlでindex.phpをつくろうとしましたが、cannot create file index.phpと出ました。

どうやらパーミッション変更が必要のようですね。

随机应变 ABCD: Always Be Coding and … : хороший

sftp(sshによる暗号化FTP)接続を指定すると、SSH Private Keyでpemファイルを設定できるようになる。

きたー 大分進んだー 色々やりてー

ルートをみると、普通にlinuxじゃん。OKOK!テンション上がってきました!

/var/www/htmlでindex.phpをつくろうとしましたが、cannot create file index.phpと出ました。

どうやらパーミッション変更が必要のようですね。

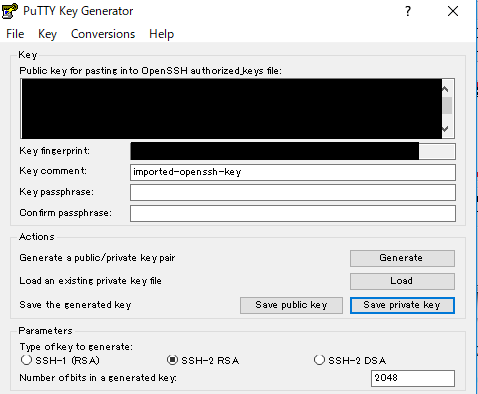

Putty Key Generatorを開き、Conversionでaws.pemからaws.ppkを作成する。

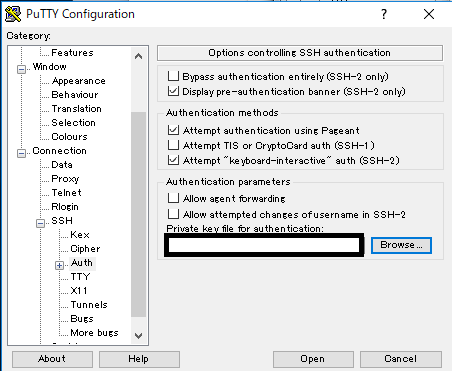

Puttyを開き、Connection -> SSH -> Auth

Private key file for authenticationでppkファイルを開く

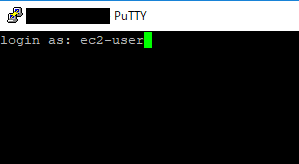

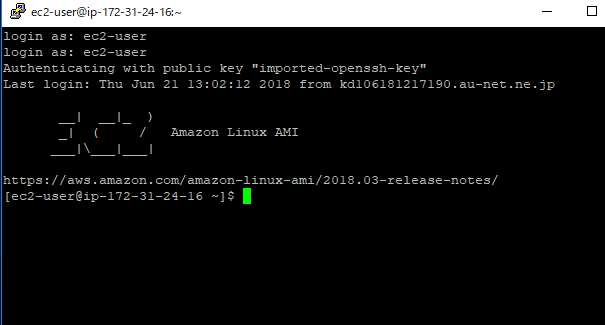

hostのipアドレスを入力して開くへ進むと、login asが開く

やべー、やべーの来た!

では続いてcyberduck行ってみましょう。

AWS Key Management Service (KMS) は、データの暗号化に使用する暗号化キーを簡単に作成および管理できるマネージド型サービスで、キーのセキュリティを保護するために FIPS 140-2 で検証されたハードウェアセキュリティモジュールを使用

FIPS 140-2:連邦情報処理規格140-2:暗号モジュールのセキュリティ要件

AWS Key Management Service は完全マネージド型のサービス。基盤となるインフラストラクチャの可用性、物理的セキュリティ、ハードウェアの管理を AWS が担当し、アプリケーションの暗号化ニーズに集中できる。

まず、ec2にssl接続している状態。

httpdを入れる。

sudo yum -y install httpd

Dependency Installed:

apr.x86_64 0:1.5.2-5.13.amzn1

apr-util.x86_64 0:1.5.4-6.18.amzn1

apr-util-ldap.x86_64 0:1.5.4-6.18.amzn1

httpd-tools.x86_64 0:2.2.34-1.16.amzn1

Complete!

続いて、起動する。自動起動も一緒に設定する。

sudo service httpd start sudo chkconfig httpd on

public ip addressでアクセス。

あれ?

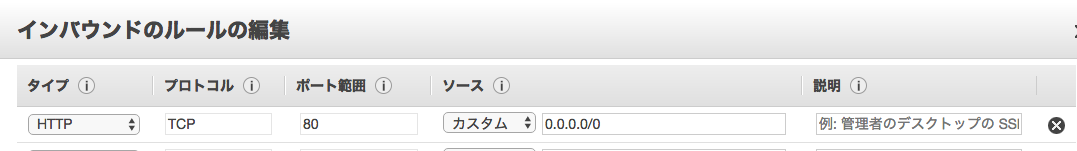

セキュリティホールの設定が必要

consoleより、インスタンス→セキュリティグループ

http port80でルールを追加

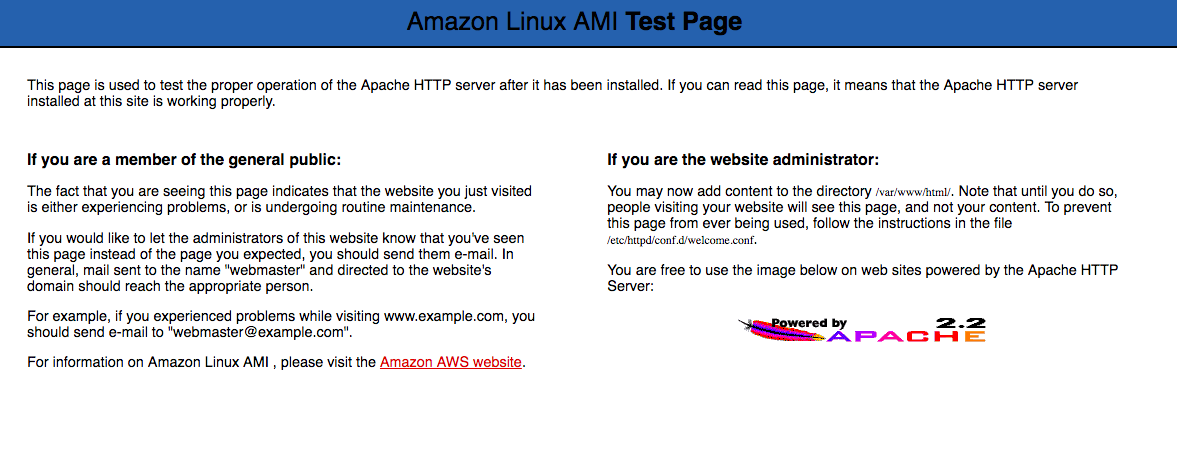

再度ipアドレスでアクセスする。

ぎゃーーーーーーーーーーーーー

では、LAMP環境でも作っていきますかね。

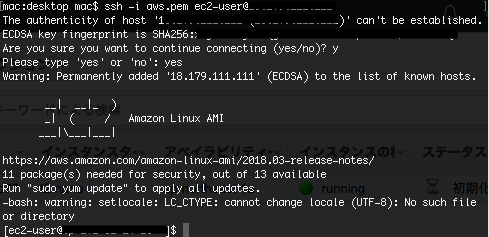

ec2のkey pairパーミッションを変更する。

600 所有者:C

$ chmod 400.pem

続いてssh接続でログインする。

$ ssh -i.pem <ユーザ名>@<パブリックIP or パブリックDNS名>

ログインできました。Gooooooooooooal

とりあえず sudo yum updateしておきます。

cloud-init.noarch 0:0.7.6-2.16.amzn1

dhclient.x86_64 12:4.1.1-53.P1.28.amzn1

dhcp-common.x86_64 12:4.1.1-53.P1.28.amzn1

gnupg2.x86_64 0:2.0.28-2.31.amzn1

ntp.x86_64 0:4.2.8p11-2.38.amzn1

ntpdate.x86_64 0:4.2.8p11-2.38.amzn1

openssh.x86_64 0:7.4p1-16.69.amzn1

openssh-clients.x86_64 0:7.4p1-16.69.amzn1

openssh-server.x86_64 0:7.4p1-16.69.amzn1

openssl.x86_64 1:1.0.2k-12.109.amzn1

rpcbind.x86_64 0:0.2.0-13.10.amzn1

wget.x86_64 0:1.18-4.29.amzn1

public ipにアクセスしてみましょう。

18.179.111.111

む? web serverが入っていないようです。appacheを入れます。

初期

color balanceでgreenの要素を強める。

六本木1丁目のようですね。

「色相」とは

赤、青、緑といった色みの違いを表す言葉です。「色相」のつまみを動かすと、下記のように変わります。

「彩度」とは

色の鮮やかさの違いを表している言葉です。「彩度」のつまみを動かすと、下記のように変わります。

「明度」とは

明るさの違いを表している言葉です。

初期

スポット修復ブラシツールで左上の街灯を消します。

Amazon Linux AMI 2018.03.0 (HVM), SSD Volume Type

Amazon Linux AMI は、AWS がサポートする EBS-backed イメージ。デフォルトのイメージには、AWS コマンドラインツール、Python、Ruby、Perl、および Java が含まれます。レポジトリには、Docker、PHP、MySQL、PostgreSQL、およびその他のパッケージが含まれます。

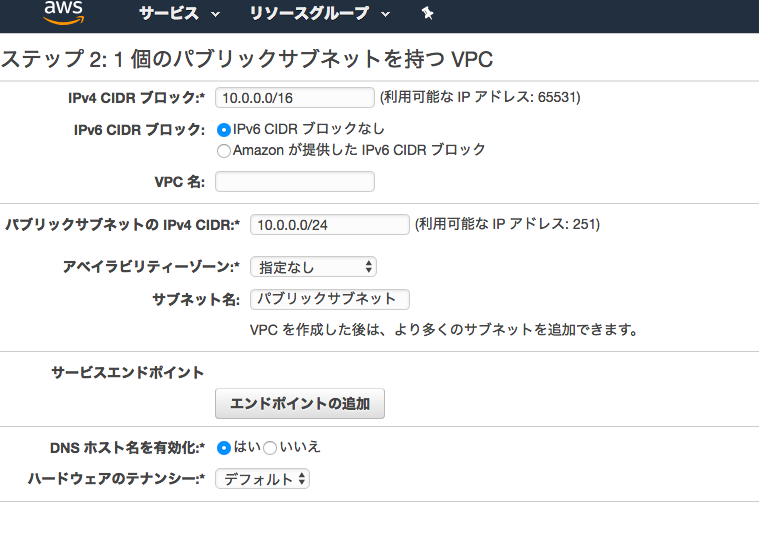

AWSを構築していきます。まず、VPC

CIDR blockとは?

CIDRはClassless Inter-Domain Routingの略。

クラスを使わないIPアドレスの割り当てと、経路情報の集成を行う技術

クラスとは、IPアドレスのネットワーク部とホスト部を決められたブロック単位で区切る方法で、簡単ですがアドレス空間の利用に無駄が生じてしまう。これに対しクラスを使わないCIDRでは、任意のブロック単位で区切ることができるため、IPアドレス空間を効率的に利用することができる。

CIDRブロックをさらに小さく分割したCIDRブロックを、サブネットと呼ぶ。「10.0.0.0/16」で作成したCIDRブロックを「/24」の大きさで今度は256分割する、などが一般的。

「10.0.0.0/16」

10.0.0.0/8 = 10(ネットワーク部)+ 0.0.0(ホスト部)

大きいネットワークを作る場合(最大16,777,216個のアドレス配布が可能)

/16はネットワーク部の長さを示す値で、IPアドレスを2進数表記にした場合の先頭から桁数

ネットワーク部はこの数字の羅列の先頭から「16」桁まで

このようなプライベートIPを「クラスフル」と呼ぶ

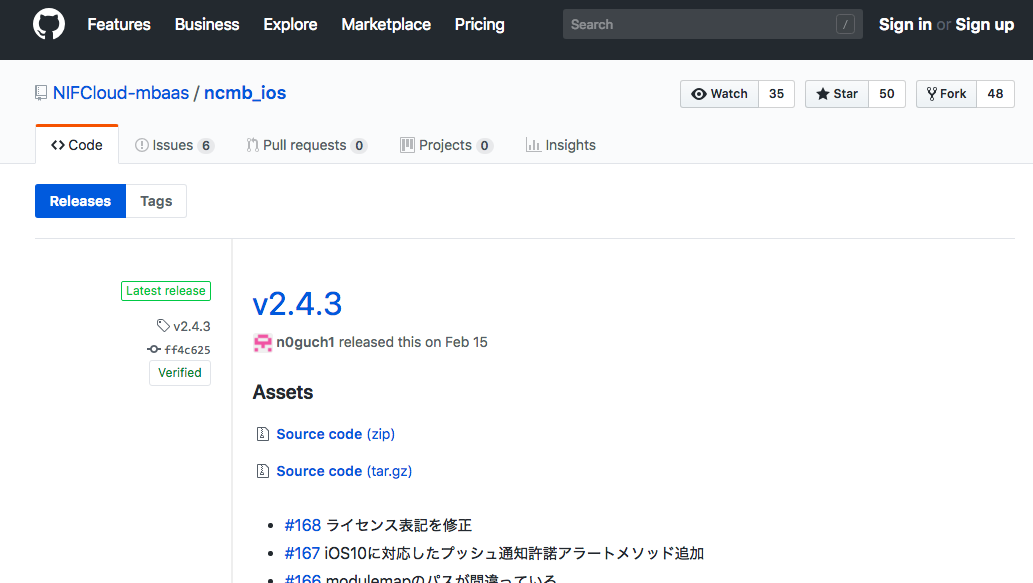

githubを開きます。

https://github.com/NIFCloud-mbaas/ncmb_ios/releases

最新版のv2.4.3をダウンロードします。

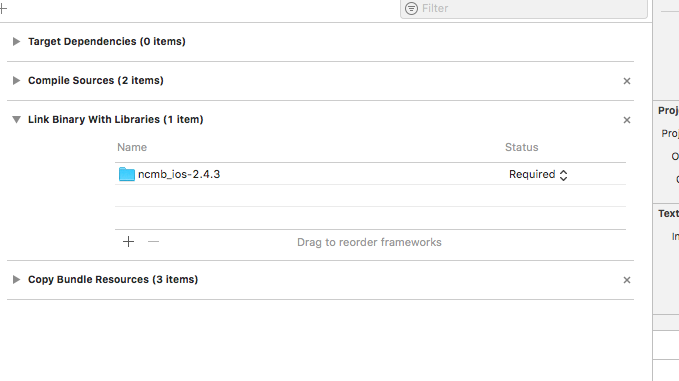

プロジェクトフォルダのxxx.xcodeprojと同じ階層にダウンロードしたフォルダncmb_ios-2.4.3を置きます。

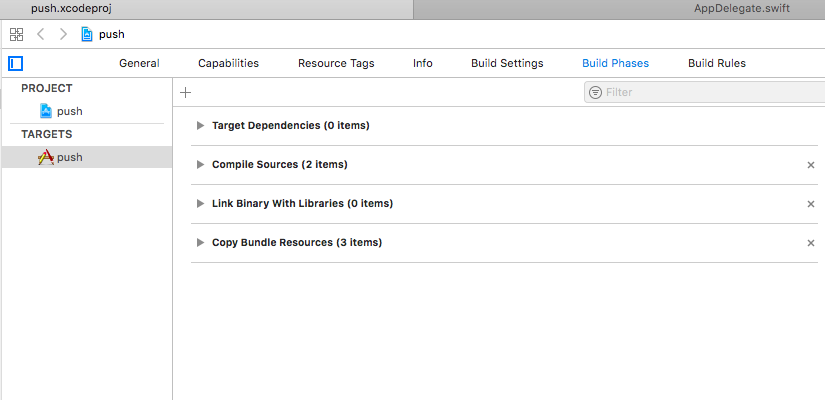

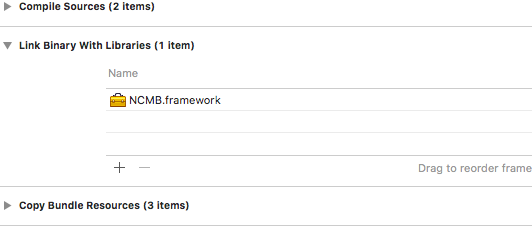

x-codeを立ち上げて、xxxx.xcodeprojから、Build Phasesを開く。

Link Binary With LibrariesでNCMBを開く。

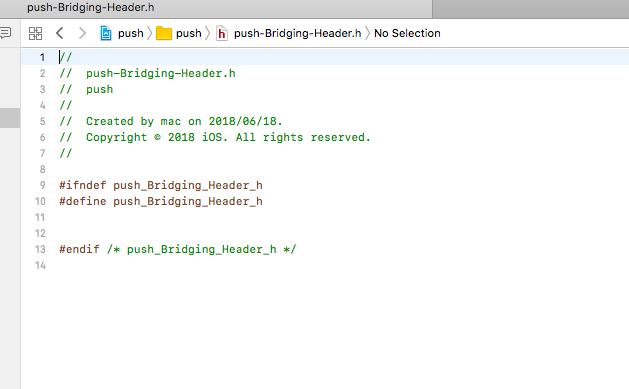

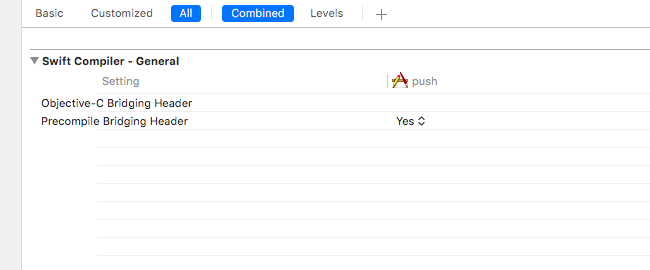

続いて、AppDelegate.swiftと同じディレクトリにxxx-Bridging-Header.hを作成する。

あ、NBCM.frameworkでないとダメのようですね。

はあ?エラーが消えた!!!

なにこれ?