CloudFrontの料金を見てみましょう。

cloudfront

ページ中段のオンデマンド料金(GB単位)

10TBまで 0.110USD

10TB-50TB 0.105

50-150TB 0.090

150-500TB 0.08

500TB-1024TB 0.060

1PB-5PB 0.050

5TB超 0.04

ん? GB単位ってことは、3GBで3.4USDくらい!? なんかCDNにしては高いような気がする。

HTTPメソッドのリクエスト料金 1万件あたり0.060USD

100万リクエストで6ドル? 100万リクエストなんて、直ぐに行くでしょうから、これもそこそこ高いような。。

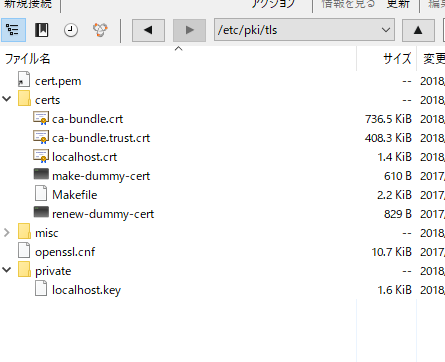

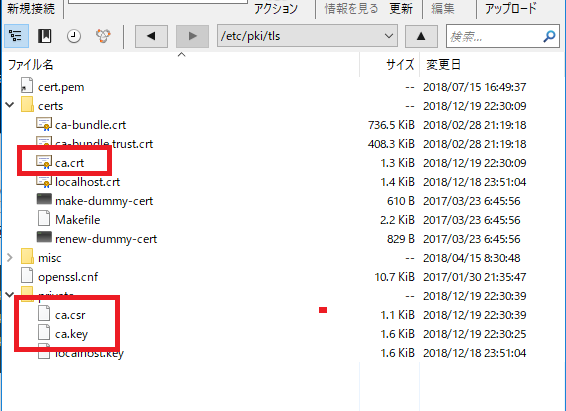

専用IPカスタムSSL 毎月600ドル

SSL証明書だと、ものによるが、1年で数万もかからないのに、謎に高いな。

CRSなんて簡単につくれるのに、いやーなビジネスのにおいがしますね。

オリジンサーバーからCloudFrontへオリジンフェッチ

エッジロケーションへのデータ転送が無料?

Webソケットは無料

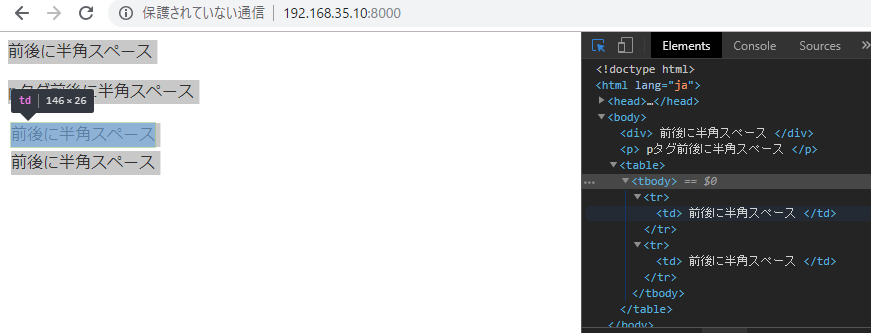

インターネットでは、TCP/IPと呼ぶ通信プロトコルを使用するが、そのTCP/IPを利用するには特別な出入り口が必要なる。その出入口がソケット

電話番号や郵便のようなイメージ

ソケット通信を使用すると、HTTPよりも下を使用することができる。

なんか、Cloudfrontとは別の話になってしまいましたね。