光は電波やマイクロ波と同じく、電磁波の一種(それぞれ波長の長さが異なる)

電磁波とは、電界と磁界から構成されいている波の事

隣同士の同位相の地点間の距離を波長λ[m]という

一秒間に進む距離の中に幾つの波長があるかを周波数f[Hz]として表す

速度をvとすると v = fλ[m/s]

### 粒子としての光(光子)

光子1個のエネルギーE[J]はその振動数V[Hz]によって決まる

E = hv = hc / λ[J]

※hはプランク定数(6.63 * 10^-34[Js])

※cは光の速度(3.0 * 10^8[m/s])

青い光子の方が波長が短く大きいエネルギーを持っている

### 光の性質

入射光の一部は反射(R)、残りは物質を透過(T)するか吸収(A)される

A + R + T = 1

光は物質中の速度v[m/s]は真空中よりも遅くなる

n = c/v … 屈折率n

光ファイバーはガラスと空気の境界面での全反射を利用して損失なく遠くまで光を伝えている

### 光源の種類

発光スペクトルとは光の色に対応した波長

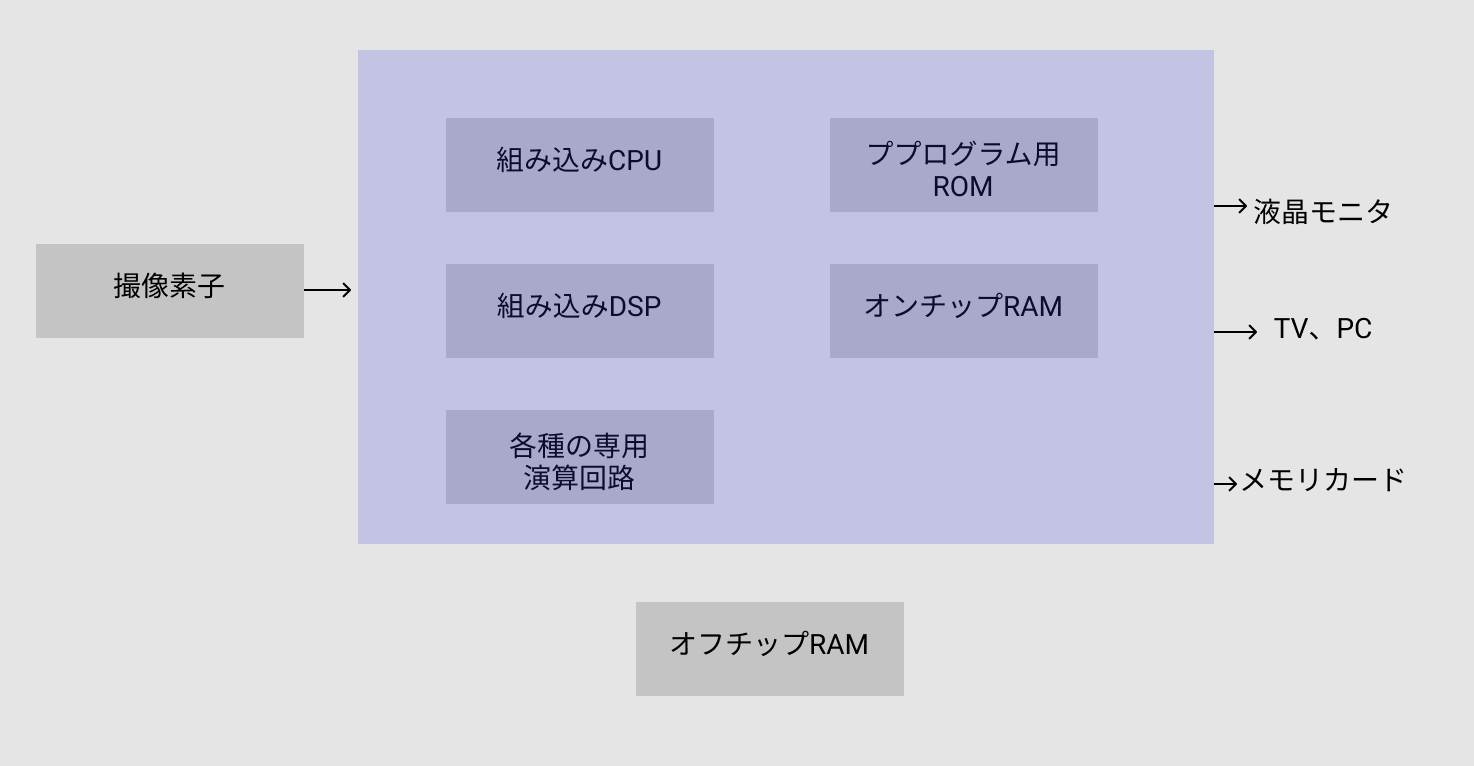

白色光(赤LED, 白LED、豆電球、蛍光灯、液晶モニタ、水銀ランプ、ネオンランプ、レーザ)

※白色光でも波長は異なっている

電磁波を測定する事で対象の温度を測定

物質内に光を照射すると、光のエネルギーにより電子が起きる この電子が元の状態に戻るときに余計なエネルギーとして光を放出することがあり、それを蛍光という

蛍光灯内部では、放電を起こすことにより発生する紫外線を蛍光体に当てて可視光線を発生させている(水銀原子と熱電子を衝突させて紫外線を出す)

### 単位

放射束[W] 光束[lm] …光源からの光の強さ

放射照度[W/m^2] 照度[lux] …物体に入ってくる光の強さ

放射強度[W/sr] 光度[cd] …光源からある方向に出てくる光の強さ

放射輝度[W/sr/m^2] 輝度[cd/m^2] …光源からある方向に出てくる光の強さ

電磁界とは

「電磁界」とは、電流が流れている電線などのまわりに発⽣する「電界」と「磁界」の総称

「電磁波」とは、電界と磁界が交互に発⽣しながら空間を伝わっていく波

静電磁界は医療機器や鉄道などから

超低周波電磁界は電⼒設備や家電製品などから

中間周波電磁界は IH 調理器や電⼦タグ、電⼦商品監視装置などから

⾼周波電磁界は携帯電話など の無線機器や携帯電話基地局、TV・ラジオ放送局などから発⽣

光子は物質に衝突すると、反射、透過、吸収されるってあるけど、電磁波同士で衝突したら干渉したりしないのかね?

電磁界から電磁波が出るのはわかるけど、生活空間は電磁波だらけってこと? その辺りがいまいちイメージしにくい。

しかし、5Gとか通信のコア技術が電磁波なんで、重要なトピックには間違い無いんだが。。