Flutter公式のインストールページを参考に、snapでflutterをインストールします。

https://docs.flutter.dev/get-started/install/linux

$ sudo snap install flutter –classic

$ flutter sdk-path

続いてflutterで開発したgithubのソースコードをリポジトリからcloneします。

$ git clone https://github.com/hpscript/flutter_test.git

$ cd flutter_test

$ flutter build web

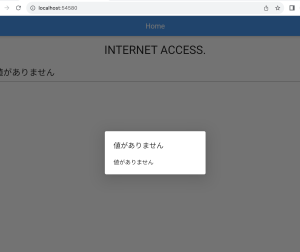

あれ、githubのものをサーバ上でbuildするのではないの?

それとも、開発環境でbuildしたものをpushしてデプロイするのか?

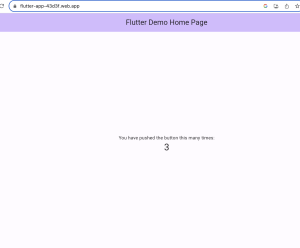

.gitignoreでbuildをコメントアウトしてpush, pullしてサーバに置くとbuild/webをドキュメントルートとして表示できるようになる。

**/doc/api/ **/ios/Flutter/.last_build_id .dart_tool/ .flutter-plugins .flutter-plugins-dependencies .packages .pub-cache/ .pub/ #/build/

なるほど、flutterのデプロイについては何となく理解した。

dartで書いて、buildすれば良いのね。 良く出来ているわ。