バックアップを取りながら進めます。拡張子は皆さんに習って.org

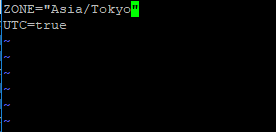

sysconfig/clockは、ZONE=”Asia/Tokyo” UTC=falseにします。

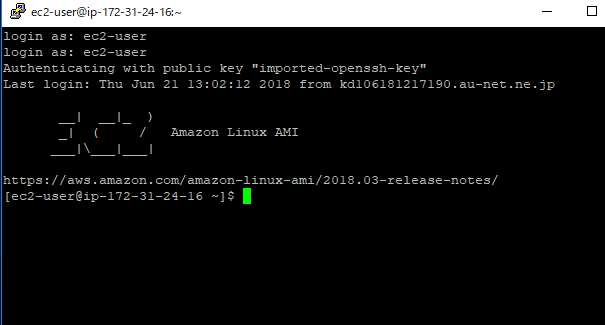

$ date Sat Jun 23 23:02:34 UTC 2018 $ strings /etc/localtime TZif2 TZif2 UTC0 $ sudo cp /etc/localtime /etc/localtime.org $ sudo ln -sf /usr/share/zoneinfo/Asia/Tokyo /etc/localtime $ date Sun Jun 24 08:04:10 JST 2018 $ sudo cp /etc/sysconfig/clock /etc/sysconfig/clock.org $ sudo vi /etc/sysconfig/clock

OK♪

$ strings /etc/localtime TZif2 TZif2 JST-9

ここから、crontabを編集

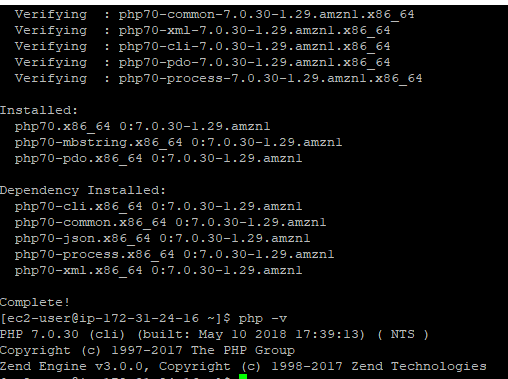

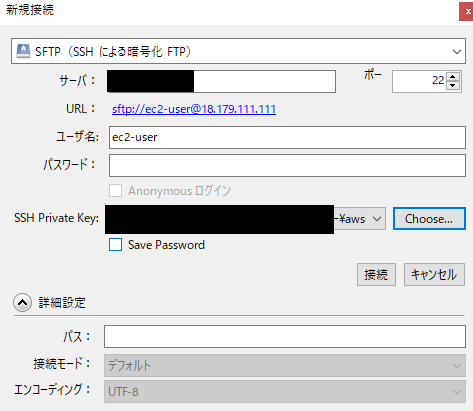

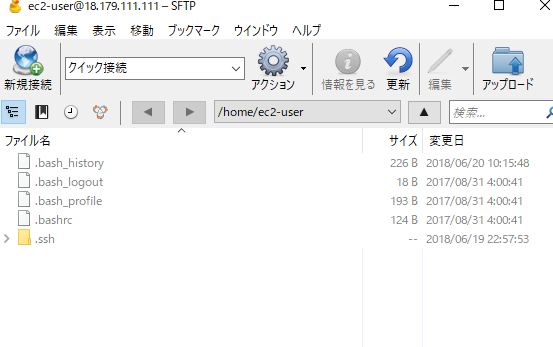

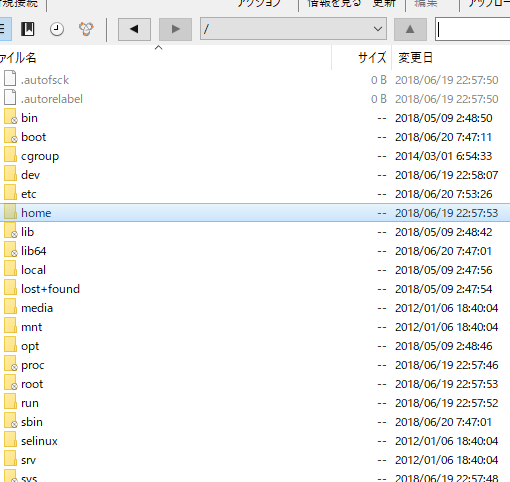

binはcyberduckで一応かくにんしておく。/usr/bin/php

00 02 * * 5 cd /var/local/device/ ; /usr/bin/php -q index.php

:wqで保存して、crondを再起動

$ sudo service crond restart Stopping crond: [ OK ] Starting crond: [ OK ]

OK! ec2からhotmailへ毎週、週間スマホ売上ランキングが飛んでくるようになりました。

hotmailでは、spamは扱いですが、まあいいとしましょう!

シャーディー♪