### 前提条件

– MFA認証のIAMユーザ作成済

– VPC、public subnet、InternetGateway、RouteTable作成済

– セキュリティグループ作成済

– Key Pairsで秘密鍵・公開鍵作成済

### EC2

1. launch instance

2. Amazon Linux 2 AMI (HVM), SSD Volume Type 64bit(x86)

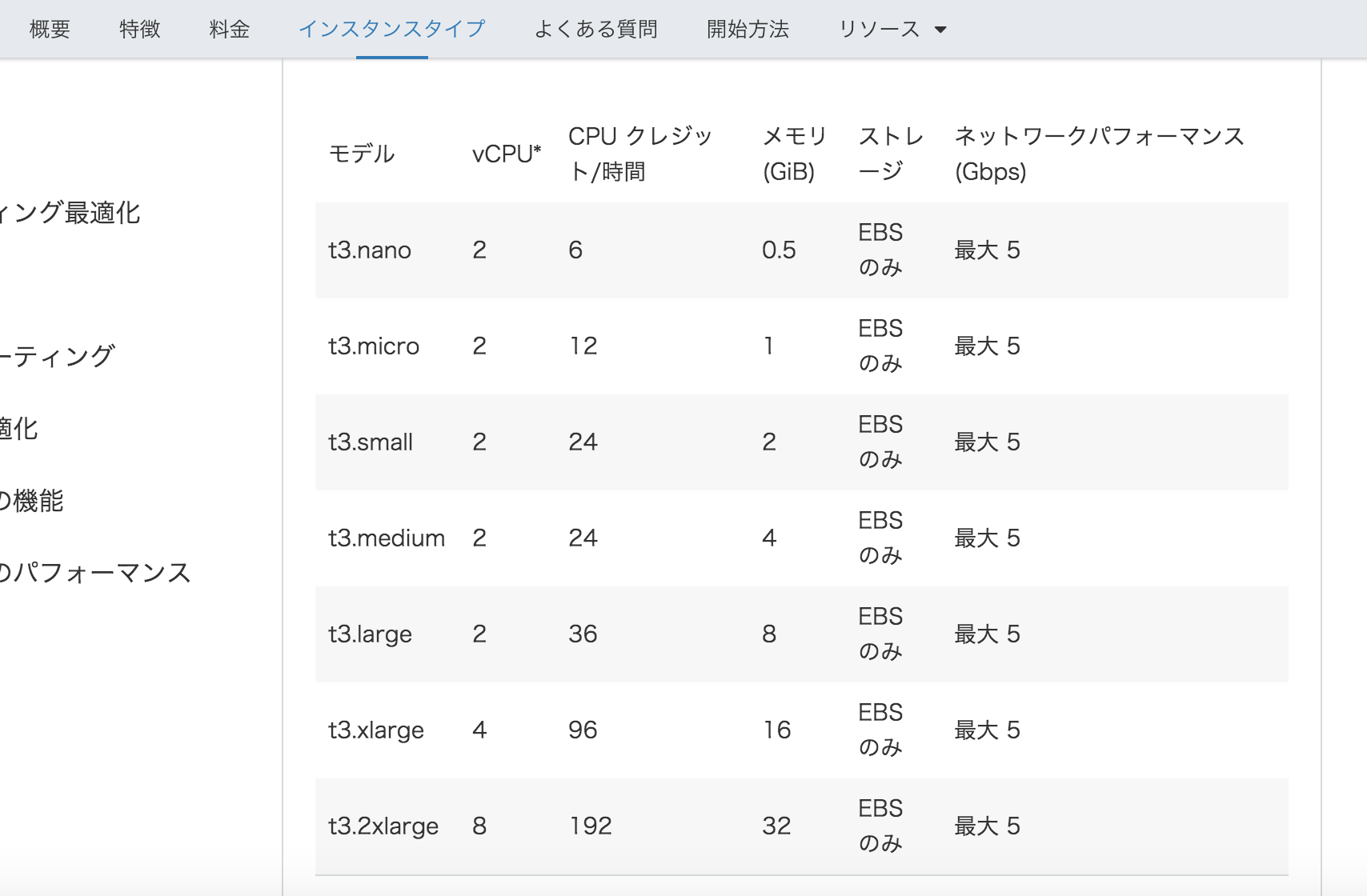

3. Choose instance type

4. networkで作成したVPC、public subnetを設定(InternetGateway紐付け済)

Auto-assign Public IPをenableにする disableのままだと、privateしか割り当てられない

5. storage sizeはdefaultの8GiB

6. Add tag: keyにdev, valueにdev-testとする

7. Configure Security Groupで作成したsecurity groupを紐付け(ssh許可)

8. 作成したkey pairを選択

※VPCのDNS resolution、DNS hostnamesがEnabledになっていることを確認。desabledの場合はactionで変更。instanceを再起動

接続

ssh ec2-user@${public ip} -i ~/.ssh/***.pem

cyberduckでも同様に、ssh-private keyで.pemを指定すると、接続できる。

お、お、お、お疲れ様でしたー