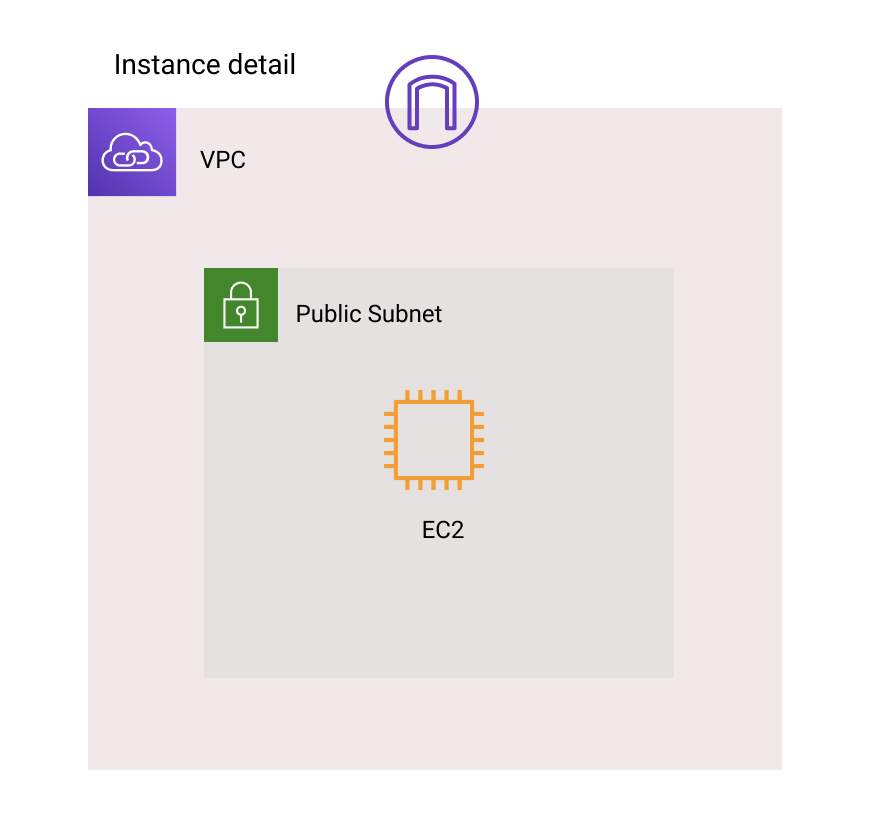

### 1. elastic ipをインスタンスに割り当て & security groupにhttp追加

-elastic ipをインスタンスに割り当て

-security groupのruleにHTTPを追加

### 2. ssh ログイン

ssh ec2-user@${elastic ip} -i ~/.ssh/***.pem

### 3.ec2-user グループ

$ sudo groupadd www

// ユーザー(ec2-user)を www グループに追加

$ sudo usermod -a -G www ec2-user

$ groups

### 4. rootユーザpass変更

$ sudo su –

$ passwd

### 5. git install

// 省略

### 6. Node.js install

// 省略

### 7. Apache HTTP Server

// 省略

### 8. php 7.3 install

// 省略

### 9. MySQL 8.0 install

// 省略 インスタンスタイプがnanoだとmemory不足となるので要注意

### 10. ansible install

// 省略

### 11. date time変更

// 省略

### 12. *.conf の設置

$ sudo mkdir /var/www/log

$ sudo vi /etc/httpd/conf.d/custom.conf

# エラーログ

ErrorLog "/var/www/log/error_log"

# アクセスログ

<IfModule log_config_module>

CustomLog "/var/www/log/access_log" combined

</IfModule>

### 13. git clone

$ sudo git clone https://github.com/***/***.git

// ドキュメントルート変更

$ sudo vi /etc/httpd/conf.d/custom.conf

DocumentRoot "/var/www/hoge/public"

# .htaccess 有効化

<Directory /var/www/hoge/public>

AllowOverride All

</Directory>

### 14. パーミッション変更

$ sudo chmod -R 777 hoge/storage

$ sudo chmod -R 775 hoge/bootstrap/cache

// /var/www とそのコンテンツのグループ所有権を www グループに変更

$ sudo chown -R root:www /var/www

### 15. project

$ curl -sS https://getcomposer.org/installer | php

$ sudo php composer.phar install

$ sudo php composer.phar dump-autoload

$ sudo php artisan key:generate

// 省略

### 16. Elastic ipにアクセスし、動作確認

http://***/login

http://***/register