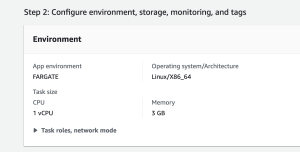

タスクサイズ -> タスクメモリ(MiB)

タスクサイズ -> タスクCPU(単位)

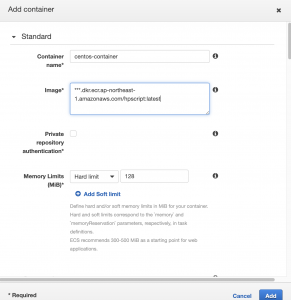

タスクサイズ -> コンテナの定義 -> メモリ制限 -> ハード制限

タスクサイズ -> コンテナの定義 -> メモリ制限 -> ソフト制限

タスクサイズ -> コンテナの定義 -> CPUユニット数

### ハード制限(Memory)

コンテナに適用されるハードウェアのメモリ制限。上限を超えると強制的に終了となる。

ウェブアプリケーションだと300~500MBがおすすめとのこと

### ソフト制限(memoryReservation)

システムメモリ競合時に維持されるメモリ上限

状況に応じてハード制限(設定されている場合)かインスタンス自体の利用可能上限まで消費

memory (<= memoryReservation) <= instance memory

Fargateの動作ベース

https://docs.aws.amazon.com/ja_jp/AmazonECS/latest/developerguide/task-cpu-memory-error.html

サポートされる CPU 値は、128CPU 単位 (0.125vCPUs) と10240CPU 単位 (10vCPUs)の間

### CPU value

256(.25vCPU): 512, 1024, 2048

512(.5vCPU): 1024, 2048, 3072, 4096

1024(1vCPU): 2048, 3072, 4096, 5120, 6144, 7168

2048(2vCPU): Between 4096 and 16384 in increments of 1024

4096(4vCPU): Between 8192 and 30720 in increments of 1024

うーむ、何をベースにvCPU, Memoryを決めたら良いかイマイチわからんな。。